Sacando información de alguien Doxing

En este post veremos una serie de técnicas para obtener información de alguien, o también llamado "doxing". Internet esta completamente presente en nuestras vidas tanto es así que la información que podemos encontrar de alguien en la red es increíble.

Empezaremos por la obtención de la ip. Esto nos servirá para conocer su localización aproximada, su compañía telefónica, si navega a trabes de proxy, que navegador utiliza y cual es su SO, ademas podríamos ver que puertos tiene abiertos y la manera de explotarlos, pero en este tuto nos limitaremos a obtener información.

Para saber la ip de alguien remotamente voy a utilizar dos de las técnicas mas comunes. La primera quizás la conozcáis, consiste en ver la ip de alguien que nos ha mandado un correo.

Para gmail:

1-Abrimos el correo que queramos.

2-Le damos a la flecha que se encuentra a la derecha del mail.

3-Se nos desplegara un menú y seleccionamos "Mostrar original".

4-Buscamos donde pone "Received:from", justo al lado tendría que aparecer.

Para hotmail:

Mismos pasos pero pondrá "Ver código fuente del correo"

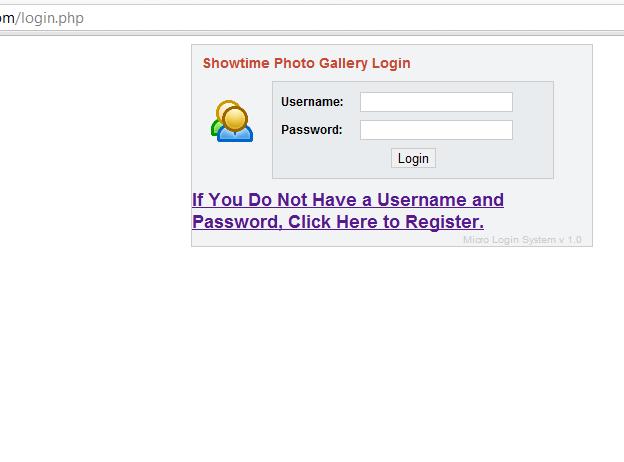

Esta es una de las maneras mas comunes, pero hay otra mas efectiva y no tan conocida. Para esta técnica necesitaremos un poco de ingeniería social. Utilizaremos la siguiente herramienta:

1-Introducimos nuestro mail y le daremos a get link (es donde recibiremos el correo con la ip).

2-Enviaremos a nuestra victima uno de los dos links que aparecen.

3-Una vez la victima entre en el enlace, recibiremos un correo en el que nos mostrara su ip

Ahora que ya tenemos la ip podemos averiguar información sobre ella.

A partir de ahora nos serviremos de nuestro ingenio para obtener información.

Si conocemos su nombre de usuario de alguna cuenta o su apodo podemos buscarlo un google añadiendo un "@" al final. De esta manera podemos conseguir alguna cuenta de correo introducida en algún foro o red social.

Cuando ya tenemos una cuenta de correo la podemos introducir dentro del buscador de facebook y ver si tiene cuenta.

También podemos buscar en twitter añadiendo el apodo junto a la url.

https://twitter.com/apodo

De esta manera podremos ver su cuenta sin necesidad de registrarse.

Ahora vamos a ver una interesante web de imágenes. En esta web al introducir la URL o subir una imagen podemos ver en que sitios se encuentra esa imagen.

Lo probamos cogiendo cualquier imagen y este es el resultado:

Tenemos 40 resultados de 2.1809 billones de imágenes escaneadas. Simplemente utilizando la foto de perfil de facebook o de un foro podemos ver en que otros sitios se encuentra la imagen.

Sin duda la manera mas efectiva para conseguir información sobre alguien son las páginas blancas. Una vez tenemos la ip averiguamos la provincia donde vive y una vez ya tenemos su nombre y apellido obtenidos por el facebook los introducimos en las paginas y blancas. Obtendremos su dirección y número de teléfono.

Por ultimo si nuestra victima tiene una página web podemos conseguir su correo o su teléfono utilizando whois.

Para practicar todo lo aprendido podéis cojer un usuario de un foro y comenzar a sacar información sobre el.

Salu2 anónimo